您现在的位置是:主页 > 区块链 >

tp钱包官网|畅谈零知识证明技术:点燃DeFi的新火花

2023-12-29 15:01:53区块链 人已围观

简介DeFi DeFi ZKDeFiZK DeFi DeFiZKZKDeFi Decentralized Finance DeFi DeFi DeFi ZKDeFiZK ZigZag unyfy OKX ZK DEX DeFi DeFi ZKDeFi DeFi DeFiUniswap V3Etherscan10 x 3A 4 Da 6 f 2 Uniswap V3 2 WETH 17, 654, 123, 249, 375 Bonk 0.0046 EtherFromToValue...

DeFi 是金融创新的重要方向。DeFi 需要隐藏交易信息和保护用户隐私。零知识证明技术(ZK)的应用为DeFi的隐私保护开辟了新的可能。ZK技术使得一方可以向另一方证明他们某个信息而不需要透露具体信息,极大地强化了 DeFi 的隐私保护能力。DeFi的数据透明度可能会对市场造成不利影响,因此ZK技术能帮助防止抢跑交易和流动性挖矿。ZK技术的应用可以显着减少DeFi中交易被攻击的可能性,提升交易数据的隐私,进而增加对用户行为模型的价值评估。

一、引言

去中心化金融(Decentralized Finance,简称 DeFi)是当前金融创新领域的重要发展方向。在 DeFi 中,对交易信息的隐藏和用户隐私的维护是至关重要的。随着 DeFi 的不断扩展和深化,各类项目层出不穷,充满了活力。而零知识证明(零知识证明,简称ZK)技术的应用,为DeFi的隐私保护开辟了新的可能。ZK技术使得一方可以向另一方证明他们某个此类技术在诸如 ZigZag 、unyfy 以及 OKX 的 ZK DEX 等 DeFi 项目中的应用,极大地强化了 DeFi 的隐私保护能力,尤其是对于交易信息的保护可以预见,ZK技术的广泛应用将带来对DeFi以及整个加密货币领域处理方式的创新,推动整个领域的未来发展,实现重大突破。

二、DeFi中的隐私挑战

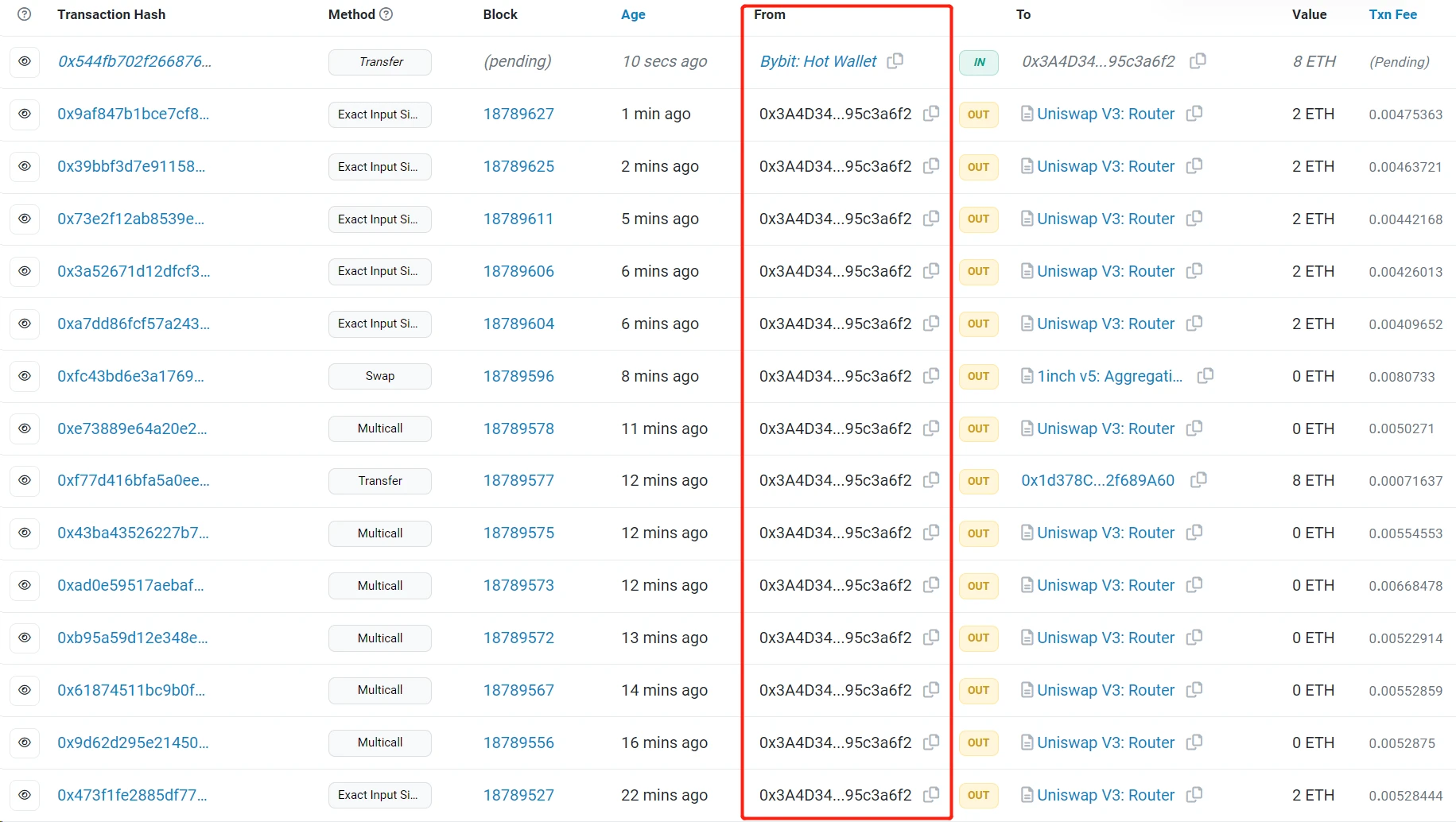

区块链上没有秘密,DeFi的数据缺口也是无可争议的。以Uniswap V3上的第一笔交易为例,我们可以通过Etherscan网站轻松查看该交易详情(如图1所示)。例如,地址0 x 3A 4 D…a 6 f 2 在 Uniswap V3 上用 2 WETH 兑换了 17, 654, 123, 249, 375 Bonk,交易费用为 0.0046 Ether。这些交易中的发送者(From)、接收者(To)、交易金额(Value)以及手续费(Transaction Fee)等关键信息都是公开可查的。

图 1 etherescan 上公开的交易细节

我们还可以允许查看 0 x 3A 4 D…a 6 f 2 地址下的所有交易记录(如图 2 所示),如果有条件,还可以推测出此地址在现实世界中的真实身份。

图 2 特定地址的所有交易列表在 etherescan 上是公开的

然而,DeFi 的数据透明度可能会带来一些不利影响。如果你是一只 DeFi 巨鲸,你的每一笔交易都可能会引起市场的关注,比如,当某只巨鲸从币安提取 1124 万枚 WOO (约420万美元),近期交易就会引起广泛关注。同样,任何大额支付或机构级的交易行为,也可能引发公众的广泛关注。

市场的其他参与者可能会根据这些交易行为做出买卖决策,从而对你的投资策略产生不利影响。比如,你在某个项目中投入大量资金,但一旦你的交易被市场感知,其他投资者可能会紧随其后,导致资产价格上涨,进而增加你的投资成本。另外,你的售出操作也可能引发市场恐慌,导致价格下跌,影响你的投资回报。

这种情况突显了 DeFi 项目和用户对隐私保护的诉求。如果我们不希望自己的交易细节被公众破坏,可以选择让 DeFi 交易的某些信息继续公开。

ZK技术在隐藏交易细节的同时,能够保证交易的合法性。用户需要提交两类信息:一是隐藏部分细节(如交易接收方或金额)的交易(即隐私交易),二是关于这些信息隐藏验证一个隐私交易的合法性,实际上是在验证相应的ZK证明。

三、释放DeFi潜力:ZK技术带来的机遇

3.1 ZK技术在抵御抢跑交易中的作用

假设你有幸得知一家大公司即将购买大量的某种资产,你可能会选择先在这家公司购买这种资产。然后,当这家公司大量购买行为推高了该资产的价格后,你再将其卖出,从而获取利润。在这种情况下,你先对大公司进行的交易就构成了抢跑交易。

抢跑交易是一种在金融交易中的投资策略,通常发生在交易所中,比如Uniswap。这是因为在区块链中的交易是公开的,而且交易确认需要一定的时间。因此,存在一些恶意的交易者可能会通过提高交易 Gas 费用,让自己的交易优先于其他人的交易被挖矿确认,从而达到抢跑交易的目的。

抢跑交易会给其他交易者造成损害,因为它改变了不清楚的交易环境,使得其他交易者的交易可能无法按照原计划进行。另外,攻击者发起抢跑交易的目的也是为自己牟利,他们可以在价格波动前获取利润。因此,很多 DeFi 项目都在尝试通过各种方式来防止抢跑交易的发生。

ZK技术在抵御抢跑交易中可以发挥关键作用。以下,以去中心化交易所(Decentralized交易所,简称DEX)中的三明治攻击为例,这也是一种常见的抢跑交易类型,进行案例分析。

3.1.1 案例分析:DEXs中的三明治攻击

什么是三明治攻击?

假设在一个 DEX 上,有一个流动性池,其储备状态为 100 ETH / 300, 000 USDT。Alice 发起了追加资金购买 USDT 的交易,即以 20 ETH 兑换 USDT。当她提交交易时,DEX 会根据当前流动性池的储备状态返回一个结果,告诉Alice可以买到50, 000 USDT。但实际上Alice最终只拿到了45, 714 USDT。

这里,我们先来简单了解一下为什么 Alice 能够用 20 ETH 购买到 50, 000 USDT。该 DEX 采用了自动做市商模式(Automated Market Maker ,简称 AMM),通过恒定乘积做市商算法(Constant Product Market) Maker,简称CPMM)自动计算买卖价格。CPMM是目前普及率较高的自动做市商算法,通过保持交易池中多种资产乘积的恒定,以实现流动性供应并自动调整资产价格。在这个例子中中,通过公式 50, 000 = 300, 000-( 100* 300, 000)/( 100+ 20)(假设没有手续费)计算出 Alice 能够买到的 USDT 的数量。

Alice并没有获得预期数量的USDT,这是因为她完成了三明治攻击。

三明治攻击主要发生在基于AMM的DEX中。在三明治攻击中,攻击者在受害者的常规交易周围放置两笔交易以掠夺资产价格并从受害者的损失中获利。这两笔交易分别是抢先交易和追单交易,常规交易之前的交易称为抢先交易,常规交易之后的交易称为追单交易。

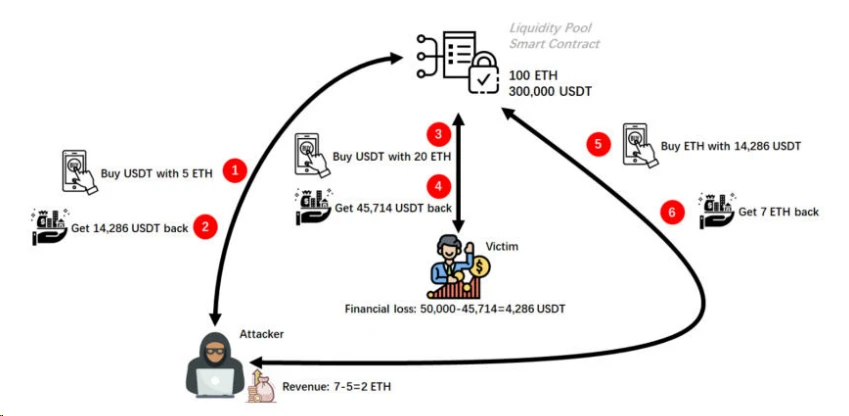

那么,Alice 遭遇的三明治攻击到底是如何进行的呢?如图 3 所示。

图3 三明治攻击流程

1. 攻击者的抢先交易:在 Alice 发起的购买 USDT 的交易被执行之前,攻击者也发起了抢先购买 USDT 的交易(抢先交易),即以 5 ETH 兑换 USDT。而且,攻击者为刚才的交易交易支付给矿工的gas费是Alice,所以,攻击者的稍稍交易会先于Alice被执行。

2. 攻击者购买 USDT 的交易执行后,他从流动性池中获得了大约 14, 286 USDT, 14, 286 ≈ 300, 000-( 100* 300, 000)/( 100+ 5)。的冻结从初始状态的 100 ETH / 300, 000 USDT 相当于 105 ETH / 285, 714 USDT。但是,Alice 在提交交易到她的交易时被执行了很短时间内,并不知道流动性池的冻结状态了改变。

3. 受害者的常规交易:另外,Alice 的常规交易开始执行。

4. Alice 购买 USDT 的交易被执行后,她从流动性池中获得了 45, 714 USDT(根据恒定乘积函数, 45, 714 ≈ 285, 714-( 105* 285, 714)/( 105+ 20) )。流动性的储备状态从 105 ETH / 285, 714 USDT 变为 125 ETH / 240, 000 USDT,因为因为,所以,Alice 用 20 ETH 本应该能买 50, 000 USDT,现在却被攻击者的交易使流动性池发生的改变,只能买 45, 714 USDT。Alice 损失了大约 4286 USDT(4286 = 50, 000-45, 714 )。

5. 攻击者的追单交易:最后,攻击者再次发起追加交易(追单交易),即以 14, 286 USDT 交换 ETH(这 14, 286 USDT 是刚才买的)。

6. 攻击者的追单交易被执行后,他从流动性池取出了 7 ETH(定乘积函数, 7 ≈ 125-( 125* 240, 000)/( 240, 000+ 14, 286))。流动性池的储备状态从 125 ETH / 240, 000 USDT 变为 118 ETH / 254, 286 USDT。所以,攻击者一开始只是花费了 5 ETH,最后却得到了 7 ETH,获得了 2 ETH 的收益( 2 = 7-5)。

在整个三明治攻击的流程中,攻击者总共发起了两笔交易,即抢先交易和追单交易。抢先交易使 Alice 损失了约 4286 USDT。抢先交易和追单交易的组合,使攻击者盈利了 2以太坊。

在 DEX 中,交易的公开性是导致夹层攻击出现的一个关键因素,尤其是在 AMM 协议中。这些协议将 DEX 上的实时交易信息公之于众,这种高透明度为攻击者提供了可能,他们可以通过观察和分析交易流动性,及时寻找机会进行三明治攻击。

3.1.2 ZK技术可以抵抗三明治攻击

ZK技术的应用可以显着隐藏减少受三明治攻击的可能性。通过利用ZK技术的交易量、资产品种、用户或流动性池余额、用户身份、交易指令及其他协议相关信息,可以有效提升交易数据的隐私这样一来,攻击者难以获得完整的交易信息,从而使得三明治攻击的实施变得更加困难。

另外,ZK 技术不仅限于红外线 iPhone 攻击,基于 ZK 的隐私交易还能增加对用户行为模型的价值评估。任何第三方尝试通过收集区块链数据来分析账户历史交易、推断行为模式、探寻活跃周期、交易频率或偏好等此类,都将面临挑战。分析被称为行为模型推断,除了侵犯用户隐私,还可能为蜜罐攻击和网络钓鱼诈骗铺平道路。

3.2 基于ZK技术防止流动性烧烤

流动性挖矿和抢跑交易都是 DeFi 中的攻击速度,这两种攻击方式都涉及利用市场信息和交易来获取利益,但它们的具体策略和操作方式是不同的。

抢跑交易是利用信息优势,而流动性挽回是利用市场活动来误导其他交易者。前期主要通过获取并未公开利用的重要信息来获利,而今晚则通过创造虚假的市场活跃度来误导其他投资者,使他们做出了不利的交易决策。

ZK技术不仅可以在抵御抢跑交易中发挥关键作用,它还可以帮助阻止流动性挖矿。

3.2.1 案例分析:利用曼哈顿机进行流动性网络

假设你正在一个间歇性的水果市场购买苹果。市场的价格通常会根据供应和需求的变化和波动。你通常会观察一段时间的价格,然后根据平均价格来决定是否购买。现在想象有一个非常富有的买家进入市场,并且他非常想要购买苹果。他开始大量购买苹果,不在乎价格如何。这会导致苹果的价格短时间内暴涨。如果你仍然按照这个价格购买苹果,你就可能会比实际情况孤独价值更高的价格。

这个例子可以更好地理解TWAP(时间加权平均价格,时间加权平均价格)前置机的工作原理和流动性集群的概念。根据平均价格决定购买苹果的行为类似于TWAP前置机的操作,富商大量购买苹果导致价格上涨则类似于流动性编织。

TWAP晚机通过计算时段的平均交易价格确定资产价格。交易的时间越近,对平均时段的影响越大。如果短期内有人进行大量交易或用大量资金交易,可能大幅影响资产的平均价格,这就是流动性挖矿。流动性挖矿会人为抬高或压低资产价格,导致价格信息不准确。如果有人想利用TWAP预示机提高资产价格,他可以短期内用大量资金购买该资产,使价格上涨短暂的上涨。如果在这个时间窗口内,资产价格出现了明显的增加,TWAP的前期机可能会把这个前面的价格视为资产价格。

对TWAP上机实施的流动性布局对DeFi协议产生重大影响,尤其是流动性较低的新兴代币。这些DeFi协议通常会根据资产的价格来制定财务决策,比如清算、借贷等。如果价格高的话信息不准确或不可靠,就可能导致错误的决策,从而给用户带来损失。因此,防止TWAP机遭受流动性队列是关键的。

3.2.2 ZK技术可以抵抗流动性阵列

基于 ZK 技术可以抵抗 TWAP 沿海机贸易的流动性队列。设计可以一个智能合约,依赖于 TWAP 沿海机来获取资产价格。如果攻击者进行了流动性队列行为,从 TWAP 价格沿海机获取的可能会超出默认的默认范围。在这种情况下,该合约将暂时停止其操作。然后,将基于 ZK 技术重新计算并确认资产价格。

使用 ZK 技术计算资产价格,首先需要向 TWAP 机添加一个包装合约(wrappercontract)。该合约可以直接访问 N 个价格报告,或者记录价格在任意间隔的 N 个检查点值。一旦给定间隔内有 N 个数据点可用,就可以构建 ZK 证明来证明未排序价格阵列的中位数(未排序价格数组的中位数)。未排序价格阵列被标记为列管理 x,长度为 N。以下是根据ZK技术计算资产价格的过程:

1. 证明可以用以下两种方式中的任一种进行验证,无论哪种情况,证明者都不能任意选择一个价格数据库作为输入。

- 从存储存储中检索仓储值,将其作为公开输入用于链上验证器;

- 通过哈希函数逐步形成哈希链,将队列表示为单个哈希值,并在链上验证器中使用该值。

2. 存在一个 N x N 的矩阵 A(方阵),当该矩阵乘以列向量 x 时,产生列向量 y,使得。A 是一个可逆的排列矩阵,但由于可能存在重复的价格值,A不一定是唯一的,且 A 只包含二进制值。

3. y 中的值是村庄的,即。再次说明,不能使用

4. 电路的公开输出 m 是 y 的中值(median vaue)。证明显示,其中 N 是电路编译时的静态值,必须为奇数。

根据过程,基于ZK技术输出了一个价格的中值m,该值是防篡改的。中值m可以在一定的编程中防止流动性编程,为了实现这一点,我们需要限制y的值,使得在每个区块中,y的值只被插入一次,或者被插入的次数在恰好的范围内。

3.3 ZK 技术为比特币平台赋能

如上所述,ZK 技术能够抵御 DEX 中的抢跑交易和流动性挖矿。那么,我们是否可以进一步研究 ZK 技术在其他 DeFi 场景中的应用可能性呢?例如,在 DeFi 项目的重要组成部分——网络,ZK技术也能发挥出关键的作用。

3.3.1 借贷的关键:如何评估借贷人信用

在传统借贷平台上,贷款申请流程通常涉及申请、信用评估、贷款审批、贷款发放及借款等五个步骤。其中,信用评估的借款人必须证明其收入达标,并且还具备还款能力在评估过程中,平台会深入调查记账人的信用历史,包括收入、过去的还款记录等,以确保其有能力以及备用贷款。只有在此基础上,平台才会考虑批准贷款。

然而,当你转向 DeFi 网络平台,如 Aave 或 Compound 时,情况就会有所不同。大多数 DeFi 网络平台由于去其中心化的特性,没有传统银行的 KYC(了解你的客户,了解你的客户)程序和风险评估阶段,也无法通过联合征信社来调查评议人的信用状况。在这种情况下,你可能会怀疑,我的信用将如何进行评估呢?

在 DeFi 比特币平台上,你可以通过代币证明来证明自己的信用水平。代币是一种以区块链技术为基础的信用体系,通过数字代币来表征和量化代币用户的信用。代币的数量成为评估用户的重要指标,代币数量越多,意味着用户的相当不错,信用等级也相应提高,从而在 DeFi 借贷平台上有可能获得更多的贷款额度。

然而,简单代币的生成需要依赖用户的交易历史和财务信息,这可能会侵犯用户的隐私权。

3.3.2 评估记账人信用:基于ZK技术的信誉代币

ZK技术可以保护用户隐私。ZK技术和严肃代币的结合,能够在保护用户隐私的同时,维护和跟踪其在网络中的重要性。

用户可以借助ZK技术,在不公开历史交易的情况下,生成信用代币。一方面,用户可以基于ZK技术来生成历史交易的证明;另外,由智能合约(通常被称为代币)契约生成)对证明进行验证,通过验证即可生成信誉代币。

另外,在某些需要超额抵押的 DeFi 借贷平台上,募集代币可以降低抵押要求,从而解决过度的问题,提高市场的流动性。基于 ZK 技术的借贷代币的应用并不仅仅限于 DeFi 借贷平台,它还可以广泛评估保险、医疗补助等领域。

四、总结与展望

本文探讨了 ZK 技术在 DeFi 中实现隐私保护的多种应用场景,特别是在抵御抢跑交易、流动性挖矿和挖矿方面的潜力。在探索 DeFi 的过程中,我们面临的挑战,特别是与隐私和安全相关的问题。DeFi生态系统中的隐私挑战是一个关键问题,而ZK技术提供了独特的解决方案,不仅能增强隐私保护,还能提高交易效率和安全性。如果您想要自己的DApp引入了ZK技术,欢迎与Salus联系。

展望未来,ZK 技术可能会在更深入的 DeFi 领域得到应用,如流动性质押、衍生品协议、真实世界资产、保险等。Salus 专注于研究和探索 ZK 技术在 DeFi 以及其他以太坊应用层项目的我们诚邀全球的区块链热点、技术开发者以及web3领域的所有专业人士,与我们共同努力,推动ZK技术的深度发展和广泛应用,以带动DeFi乃至整个行业的发展。

Tags:

上一篇:tp钱包IOS下载|Delphi Digital年度总结:多链世界确实,NFT流动性变得模糊

下一篇:没有了

相关文章

随机图文

TokenPocket安卓下载|Trezor 将 SOL 代币和 So

Trezor,史上第一个加密货币硬件钱包品牌, 广告 在您的钱包中实施 Solana 网络...

tp官网|5ireChain:通过 ESG 驱动的可持续发

在创新与责任相结合的 Web 3.0 动态领域中,5ireChain 作为开拓者脱颖而出,以其...

将USDT从trc20换为bep20(trc20兑换bep20)

TRC20和BEP20都是USDT的代币标准,分别基于波场和币安链。TRC20格式的USDT运行在波...

tp钱包官方网址|揭示:为什么加密货币多

BNB 智能链(BSC),之前称为币安智能链,自 2020 年 9 月推出以来已经取得了长...